Cấu hình SSH Cisco không chỉ là biện pháp thay thế Telnet mà còn là phương pháp tối ưu để quản trị thiết bị một cách an toàn. Việc cấu hình SSH cho Switch Cisco mang lại sự bảo mật cao hơn và đảm bảo an toàn trong việc truy cập và quản lý thiết bị mạng. Trong bài viết này, Techsys Việt Nam sẽ hướng dẫn bạn cách cấu hình SSH Switch Cisco chi tiết và dễ hiểu, giúp bạn có thể thực hiện một cách hiệu quả.

***Xem thêm: Hướng dẫn chia Vlan Switch Cisco cơ bản

SSH là gì?

SSH (Secure Shell) là một giao thức mạng được thiết kế để hỗ trợ các nhà quản trị mạng truy cập từ xa vào máy chủ thông qua mạng internet. Điểm nổi bật của SSH là khả năng mã hóa toàn bộ quá trình truyền tải dữ liệu giữa máy khách và máy chủ, đảm bảo kết nối luôn an toàn ngay cả trên các mạng không bảo mật.

SSH cung cấp cơ chế xác thực mạnh mẽ thông qua mật khẩu, giúp bảo vệ hệ thống khỏi các truy cập trái phép. Được sử dụng rộng rãi để quản lý và điều chỉnh ứng dụng từ xa, SSH là công cụ không thể thiếu đối với các quản trị viên hệ thống. Trong số hai phiên bản hiện có, phiên bản 2 được khuyến nghị sử dụng nhờ vào các thuật toán mã hóa tiên tiến, mang lại mức độ bảo mật cao hơn so với phiên bản 1.

Yêu cầu trước khi cấu hình SSH trên Switch Cisco

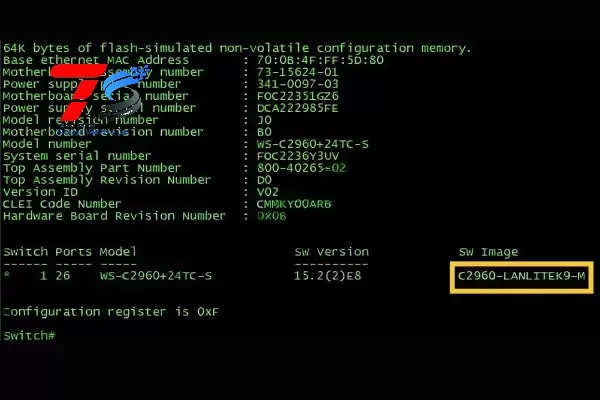

Trước khi cấu hình SSH cho Switch Cisco, đảm bảo rằng phiên bản Cisco IOS bạn đang sử dụng là k9 (crypto) để hỗ trợ SSH. Bạn có thể sử dụng lệnh “show version” để xác minh phiên bản Cisco IOS hiện tại của thiết bị.

Các phiên bản SSH

● SSH Server Phiên Bản 1.0 (SSH v1): Được giới thiệu lần đầu trong phiên bản Cisco IOS 12.0.5.S cung cấp nền tảng cơ bản cho việc truy cập an toàn.

● SSH Client: Ra mắt từ phiên bản Cisco IOS 12.1.3.T cho phép các thiết bị mạng kết nối an toàn đến các máy chủ SSH.

● SSH Terminal-Line Access (Reverse-Telnet): Được bổ sung trong phiên bản Cisco IOS 12.2.2.T hỗ trợ truy cập ngược từ thiết bị đến các máy chủ thông qua Telnet an toàn.

● SSH Phiên Bản 2.0 (SSH v2): Nâng cấp từ phiên bản Cisco IOS 12.1(19)E cung cấp các thuật toán mã hóa tiên tiến và bảo mật vượt trội.

Xác định phiên bản IOS hiện tại của thiết bị bằng cách sử dụng lệnh kiểm tra tương ứng. Nếu phiên bản thấp hơn các yêu cầu trên, bạn nên tải và cập nhật phiên bản IOS mới nhất để đảm bảo Switch hỗ trợ đầy đủ các tính năng SSH.

Cấu hình SSH Cisco - SSH Switch Cisco với RSA

Dưới đây là các bước chi tiết để hoàn tất cấu hình SSH cho Switch Cisco với RSA, giúp bạn thiết lập một kết nối an toàn và hiệu quả.

Bước 1. Cập nhật hostname và domain name

| Switch(config)#hostname Techsys Techsys(config)#ip domain-name techsys.vn |

Bước 2. Chọn phiên bản SSH

| Techsys(config)#ip ssh version 2 |

Bước 3. Định nghĩa RSA key

- Trước tiên, bạn cần tạo một tên miền (domain-name) trước khi có thể tạo RSA Key. SA Key sẽ được tạo dựa trên hostname và domain-name.

Ví dụ: hostname là "Techsys" và domain-name là "Techsys.vn", RSA Key sẽ là "Techsys.Techsys.vn".

- Khi tạo RSA Key, bạn sẽ được yêu cầu xác định độ dài của key. Độ dài key có thể từ 360 đến 4096 với giá trị mặc định là 512. Nếu chọn giá trị mặc định 512, SSH v1.5 sẽ được kích hoạt. Sử dụng SSH v2 yêu cầu chọn độ dài key từ 768 đến 4096. Độ dài key càng lớn thì càng khó bị bẻ khóa.

| Switch(config)#crypto key generate rsa The name for the keys will be: Techsys.Techsys.vn Choose the size of the key modulus in the range of 360 to 4096 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 768 % Generating 768 bit RSA keys, keys will be non-exportable… [OK] (elapsed time was 2 seconds) |

Bước 4. Tạo tài khoản SSH

Dựa trên chỉ số privilege, bạn có thể phân quyền sử dụng cho client. Chỉ số này dao động từ 0 đến 15, trong đó giá trị 15 đồng nghĩa với việc có toàn quyền kiểm soát thiết bị.

| Techsys(config)#username cisco privilege 15 password cisco@123 |

Bước 5. Bật tính năng SSH trên VTY

| Techsys(config)# line vty 0 4 Techsys(config-line)# login local Techsys(config-line)# transport input ssh Techsys(config-line)# exit |

Lệnh login local được sử dụng để thiết lập chứng thực dựa trên tài khoản cục bộ của thiết bị. Nếu bạn sử dụng Server Radius hoặc TACACS, có thể cấu hình hệ thống AAA để thực hiện chứng thực qua Radius hoặc TACACS.

Bước 6. Chỉ định timeout

Thời gian timeout xác định thời điểm phiên SSH sẽ kết thúc tự động và được thiết lập theo đơn vị phút.

Ví dụ: Nếu cấu hình timeout là 5 phút, phiên SSH sẽ tự động ngắt kết nối sau 5 phút không hoạt động.

| Techsys(config)# line vty 0 4 Techsys(config-line)# exec-timeout 5 |

Trên đây là các bước hướng dẫn giúp bạn hoàn tất việc cấu hình SSH cho Switch Cisco, thiết lập truy cập từ xa một cách dễ dàng và bảo mật. Cấu hình SSH Cisco mang lại sự an toàn cao và hiệu quả trong quản lý thiết bị mạng. Chúc bạn thành công và trải nghiệm sự bảo vệ tối ưu từ SSH!

***Tham khảo thêm cấu hình switch cisco cơ bản tại Techsys Việt Nam:

Hướng dẫn cấu hình Switch Cisco dành cho người mới

_thumb_150.webp)