Khi việc làm từ xa trở nên phổ biến, bảo mật thông tin và duy trì kết nối ổn định là ưu tiên hàng đầu cho mọi doanh nghiệp. Do đó, Client to Site VPN Cisco xuất hiện như một công cụ thiết yếu, giúp doanh nghiệp bảo vệ dữ liệu an toàn trong quá trình kết nối từ xa. Trong bài viết này, Techsys Việt Nam sẽ hướng dẫn cách sử dụng phần mềm Packet Tracer để thực hiện cấu hình một cách dễ dàng và hiệu quả.

Khái niệm về VPN Client to Site

IPSec VPN Client to Site là công nghệ cho phép người dùng kết nối các thiết bị như laptop, máy tính bàn hoặc máy tính bảng tới mạng nội bộ của công ty, chi nhánh hoặc văn phòng từ bất kỳ đâu có internet. Qua đó, người dùng có thể truy cập và sử dụng các tài nguyên chia sẻ, thực hiện quản trị hoặc cấu hình thiết bị từ xa một cách dễ dàng và an toàn.

Yêu cầu

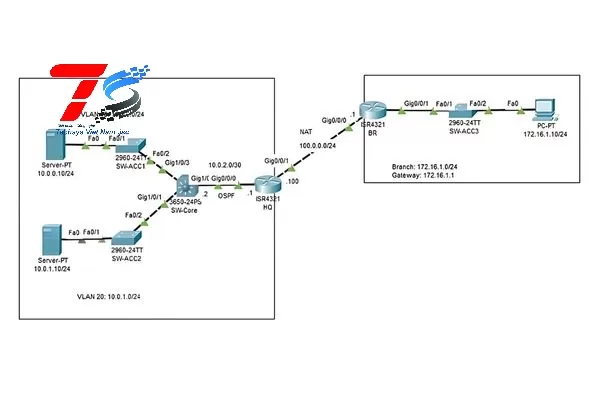

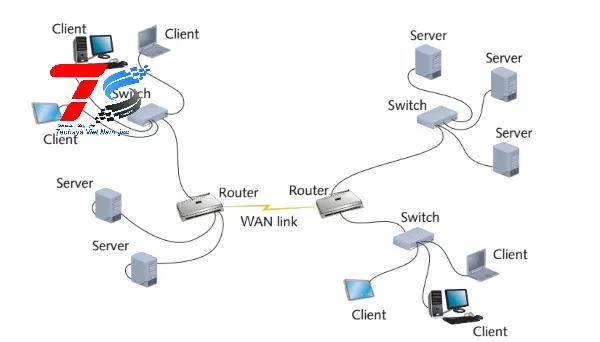

Mô hình mạng bao gồm site HQ và site BR.

● Mạng HQ có hai VLAN: VLAN 10 với địa chỉ IP 10.0.0.0/24 và VLAN 20 với địa chỉ IP 10.0.1.0/24.

● Mạng BR hoạt động trên VLAN 1 với dải IP 172.16.1.0/24.

Mục tiêu của bài lab này là cấu hình VPN Client to Site trên Router Cisco ISR4321, nhằm cho phép các client trong mạng BR truy cập vào hai VLAN của mạng HQ thông qua giao thức IPSec và MD5. Địa chỉ IP của client truy cập từ xa sẽ nằm trong dải từ 192.168.1.20 đến 192.168.1.50.

IP WAN của HQ là 100.0.0.100/24 và IP WAN của BR là 100.0.0.1/24, cả hai sử dụng NAT để truy cập internet. Trong cấu hình này, đã đảm bảo rằng cả hai site đều có thể ping ra internet.

Từ máy chủ với địa chỉ IP 10.0.0.10, thực hiện lệnh ping đến địa chỉ IP 100.0.0.1 để kiểm tra kết nối từ trụ sở chính đến chi nhánh.

C:\>ping 100.0.0.1

Pinging 100.0.0.1 with 32 bytes of data:

Reply from 100.0.0.1: bytes=32 time<1ms ttl="253"Reply from 100.0.0.1: bytes=32 time=1ms TTL=253

Reply from 100.0.0.1: bytes=32 time<1ms ttl="253"Ping statistics for 100.0.0.1:

Packets: Sent=4, Received=4, Lost=0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum=0ms, Maximum=1ms, Average=0ms

C:\>

Kiểm tra kết nối từ site BR đến IP wan của HQ: từ Client 172.16.1.10 ping đến IP 100.0.0.100

C:\>ping 100.0.0.100

Pinging 100.0.0.100 with 32 bytes of data:

Reply from 100.0.0.100: bytes=32 time=2ms TTL=255

Reply from 100.0.0.100: bytes=32 time=1ms TTL=255

Reply from 100.0.0.100: bytes=32 time=3ms TTL=255

Reply from 100.0.0.100: bytes=32 time<1ms ttl="255">Ping statistics for 100.0.0.100:

Packets: Sent=4, Received=4, Lost=0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum=0ms, Maximum=3ms, Average=1ms

C:\>

Các bước cấu hình VPN Client to Site trên Router Cisco

Hướng dẫn cài đặt Cisco Vpn Client trên Router Cisco bao gồm 7 bước như sau:

Bước 1. Kích hoạt aaa new-model và tạo user.

Bước 2. Khởi tạo ISAKMP Policy.

Bước 3. Thiết lập IP Local Pool cấp IP cho VPN Client.

Bước 4. Tạo ISAKMP Key.

Bước 5. Thiết lập Crypto IPSec Transform Set.

Bước 6. Tạo Crypto Map.

Bước 7. Áp dụng Crypto Map vào interface wan.

Bước 1. Kích hoạt aaa new-model và tạo user

Router#configure terminal

HQ(config)#aaa new-model

HQ(config)#aaa authentication login VPN-AUTHEN local

HQ(config)#aaa authorization network VPN-AUTHOR local

HQ(config)#username admin password Admin@123

Bước 2. Khởi tạo ISAKMP Policy

HQ(config)#crypto isakmp policy 10

HQ(config-isakmp)#encryption 3des

HQ(config-isakmp)#hash md5

HQ(config-isakmp)#authentication pre-share

HQ(config-isakmp)#group 2

Bước 3. Thiết lập IP Local Pool để cấp IP cho VPN Client

HQ(config)#ip local pool VPN-CLIENT 192.168.1.20 192.168.1.50

Bước 4. Tạo ISAKMP Key & gán pool

HQ(config)#crypto isakmp client configuration group cisco

HQ(config-isakmp-group)#key Cisco@123

HQ(config-isakmp-group)#pool VPN-CLIENT

Bước 5. Thiết lập Crypto IPSec Transform Set

HQ(config)#crypto ipsec transform-set SET1 esp-3des esp-md5-hmac

Bước 6. Tạo Crypto Map và gán transform-set vào

HQ(config)#crypto dynamic-map MAP1 10

HQ(config-crypto-map)#set transform-set SET1

HQ(config-crypto-map)#reverse-route

HQ(config-crypto-map)#exit

HQ(config)#crypto map MAP1 client authentication list VPN-AUTHEN

HQ(config)#crypto map MAP1 client configuration address respond

HQ(config)#crypto map MAP1 isakmp authorization list VPN-AUTHOR

HQ(config)#crypto map MAP1 10 ipsec-isakmp dynamic MAP1

Bước 7. Áp dụng Crypto Map vào interface wan

HQ(config)#interface g0/0/1

HQ(config-if)#crypto map MAP1

***Xem thêm: Hướng dẫn cấu hình Router Cisco cơ bản

Kết nối VPN từ BR và Kiểm tra

Bước 1. Từ Client 172.16.1.10 ở BR, mở VPN Configuration và thiết lập các thông số cần thiết.

Bước 2. Nhấn Connect khi thấy thông báo “VPN is Connected” là bạn đã kết nối VPN thành công

Bước 3. Kiểm tra chỉ IP mà client nhận từ local pool

Bước 4. Ping thử từ Client 172.16.1.10 tới hai máy chủ 10.0.0.10 và 10.0.1.10 tại HQ.

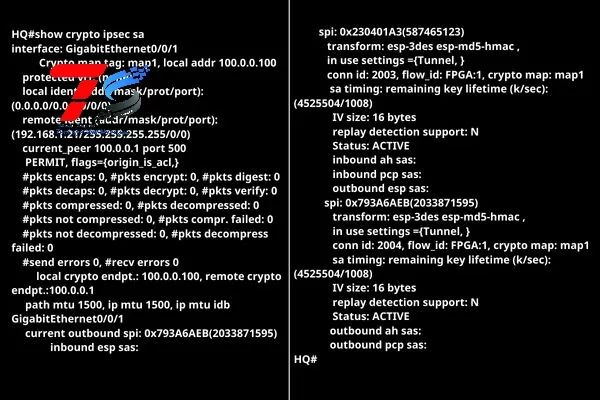

Bước 5. Kiểm tra trên Router bằng cách sử dụng lệnh "show crypto isakmp sa" và "show crypto ipsec sa" để kiểm tra tình trạng kết nối.

Lệnh: show crypto isakmp sa

Lệnh: show crypto ipsec sa

***Đọc thêm: Tổng hợp các lệnh show trong Router Cisco

Trên đây là hướng dẫn chi tiết từ Techsys về cấu hình Client to Site VPN Cisco giúp bạn thiết lập kết nối từ xa một cách hiệu quả. Hy vọng rằng bạn sẽ thành công trong việc thực hiện các thao tác này! Đừng quên truy cập Techsys Việt Nam để khám phá thêm các bài viết và thủ thuật mới nhất trong lĩnh vực mạng.

***Tham khảo thêm cấu hình switch cisco cơ bản:

Hướng dẫn cấu hình Switch Cisco dành cho người mới

_thumb_150.webp)